目次

あなたの企業では、サイバーセキュリティを『事業継続リスク』として位置づけて対策を検討していますか?

事業継続を脅かすリスクとして、災害、労務、法務、財務上のリスク等がありますが、ITが経営に欠かせない現代においては「サイバーセキュリティ」や「情報セキュリティ」は、事業継続上のリスクとして対策を考えておく必要があります。インシデントの発生を防ぐ予防対策は当然必要ですが、インシデント発生時に被害を最小化して、いかに早く復旧させるかを考えておくことが重要です。

2022年2月に自動車部品のサプライヤーがサイバー攻撃によるマルウェア感染の被害を受け、自動車の生産にも大きな影響を及ぼすという事件がありましたが、サプライチェーン全体においてサイバーリスク対策の重要性を改めて認識された企業も多かったのではないでしょうか。

前述のようなサイバー被害は、ITを活用していれば規模や業種に関わらずどんな企業にとっても対岸の火事ではありません。

日本情報システムユーザ協会(JUAS)の報告資料「企業IT動向調査報告書2022」によると、標的型攻撃メールによる被害は、回答のあった企業1,121社の 14.4%(2021年度)で発生しており、ランサムウェア感染による脅迫等の被害も9.6%(2021年度)で発生ありとなっています。

10社に1~2社は被害にあっていると考えると、どの企業も被害にあってもおかしくない状況です。

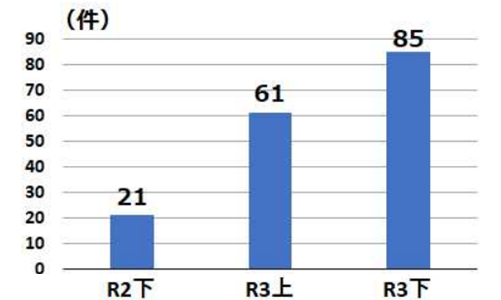

セキュリティ対策の啓発も盛んに実施されているので、予防対策は進んでいるはずですが、例えば警察庁発表のマルウェア感染被害件数の過去3半期の件数増加を見ても、サイバー被害は増加傾向にあると思って間違いなさそうです。

図表1:企業・団体等におけるランサムウェア被害の報告件数の推移

出典:令和3年におけるサイバー空間をめぐる脅威の情勢等について(令和4年4月7日発表)

サイバーセキュリティ被害発生を前提に対策を検討する

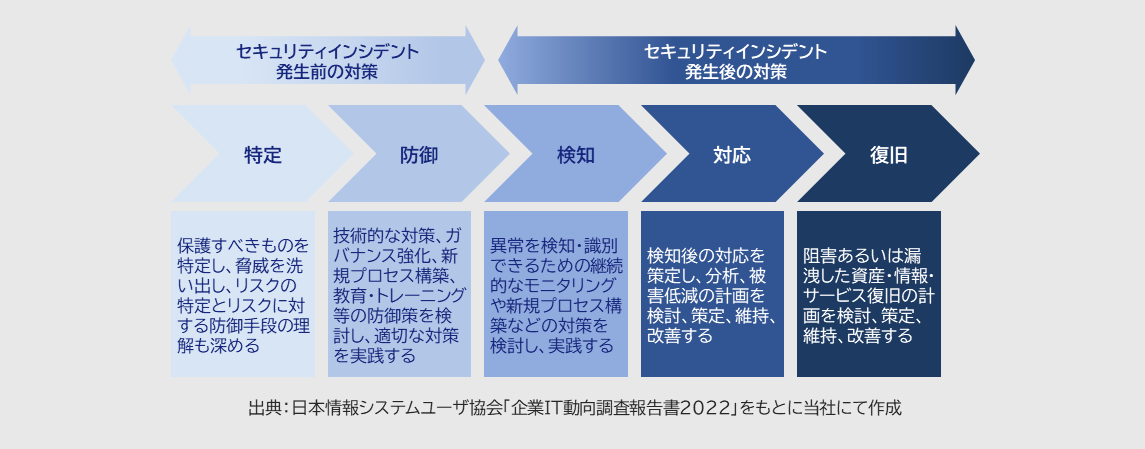

セキュリティインシデントを事業継続リスクとして、サイバー被害の発生を前提に対策を考えていく必要がありますが、未だに予防対策(発生前の対策)を重視している企業が多いのが実態です。

JUASの「企業IT動向調査報告書2022」の報告では、比重を置く施策として「防御」35.9%「検知」35.8%と合わせて7割以上になる一方で、インシデントが検知された後の「対応」9.8%、「復旧」4.6%と合わせても1割程度となっています。

防御(予防対策)に注力してきた企業も、インシデント発生後の対策に取り組み、サイバーセキュリティ・情報セキュリティにおける事業継続力を高めていくことが求められています。

インシデント対応策として、インシデント対応プロセスの整備は、現在の環境を前提として直ぐにでも取り組むことは可能です。ここでは、中堅・中小企業がインシデント対応体制や対応手順を整備する上で、明らかにしておくべきポイントについて見ていきます。

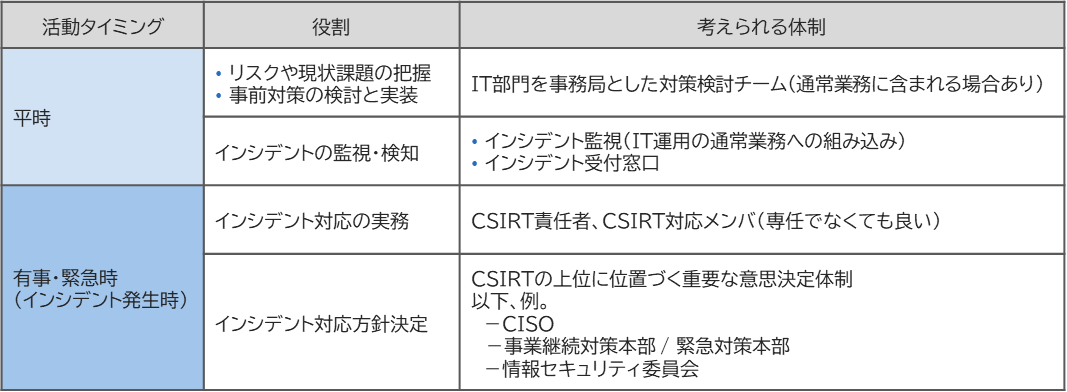

■インシデント対応体制の明確化

インシデント発生時の対応チームとして、「CSIRT」(シーサート:Computer Security Incident Response Team)が必要とされていますが、専任チームを構成するのは、予算や人的リソースの面から容易ではありません。まずは、現行のIT部門を中心にして、平時と有事の体制・役割を明確にしておくことをおすすめします。

平時の対策を検討する役割(セキュリティ対策検討の延長線)とは別に、有事の時に対応できる役割を定義しておくことが重要です。以下の表に示す役割が遂行できる体制を予め決めておきましょう。

■インシデント対応マニュアルの整備

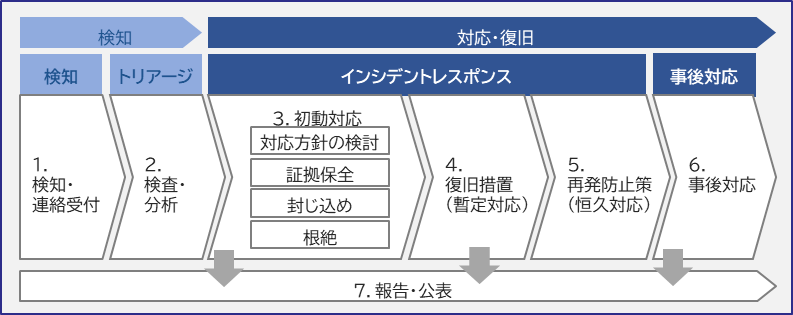

インシデント体制がきちんと機能するように対応手順をマニュアル化して整備しておくことが必要です。

インシデント対応で必要なプロセスは、上の図で示したものがあります。

各フェーズにおいて、手順として検討しておくポイントを紹介します。

-

検知・連絡受付

組織として、インシデントの発見者から早く的確に情報を収集して対処しなければなりません。

発見者が迷うことがないようにインシデント受付窓口は単一窓口にして、連絡手段(電子メールアドレス、電話番号、チャット宛先など)と共に社内に周知しておくことが重要です。

インシデント受付窓口は、インシデント対応部門(IT部門やCSIRT)にエスカレーションされるように社内連絡先も明確にしておきます。

事象によっては、外部機関に相談することになるので、監督官庁、警察、情報処理推進機構(IPA) 、JPCERTコーディネーションセンター(JPCERT/CC)など外部連絡先一覧も整備しておきます。

-

検査・分析

CSIRTとしてのリソースを効率的に配分するために、発生事象の重要度について優先順位付け「トリアージ」の基準を明確にしておきます。

発見者や当事者から得られた情報から、マルウェア感染があるのか? 感染の範囲は? 情報漏洩の有無は? などを整理して、CSIRTとして対処が必要なインシデントなのかを迅速に判断することが必要です。

ここでは、スピードが大事なので、ログやデータをもとに詳細な証拠集め(デジタルフォレンジック)に先立って、発見者の報告内容や目視確認等でわかることから判断することを優先すべきです。重大なインシデントの可能性がある場合には、事業継続体制(例えば、緊急対策本部)の発動とすることがありますので、発動の基準、影響レベルの判断基準(例えば、重大、通常、軽微…)を決めておくことも必要となります。

-

初動対応

検査・分析の結果から、対応方針を決めて、本格的な調査と対応を実施するフェーズです。

対応方針を決めるのは、重大なインシデントの場合は、経営層や緊急時の対策本部体制になるでしょうし、範囲が局所的で軽微なものであればCSIRTの責任者が決定することも考えられます。対応方針のような重要な意思決定者は混乱しないように明記しておくことです。

本格的な調査にあたっては、通信ログやマルウェアが動作した痕跡など証拠となるデータが消失しないように証拠保全を図る必要があります。クライアントPCでマルウェア感染がおこると一般のPC利用者は慌てて電源を落としてメモリの内容が消えることがあるので、電源ONのままネットワーク遮断することは明記して、利用者にも周知するようにします。

サイバー被害の調査は、外部の専門業者に委託する必要も出てきます。平時のときに相談できる専門業者の情報を収集して、外部連絡先一覧に記載しておくと有事の対応に活かせます。

-

復旧措置

まず実施すべきは、インシデントの直接原因を取り除くことです。直接原因には、パッチの適用漏れや設定ミス、既知・未知の脆弱性の悪用等、様々なものがあります。外部の専門業者の協力を得て原因を究明し、その原因を取り除くまでは、システムを運用に移すことがないように準備を進めます。運用開始までには以下のような作業が必要になることを想定しておきましょう。

・システム/ネットワーク環境の再構成(脆弱性対策含む)

・システム/ネットワーク稼働テスト

・システム/ネットワークの脆弱性診断

・クライアント環境(マルウェア感染の確認)

復旧作業は、初動対応の結果、原因や被害範囲によって様々な復旧作業のケースは考えられますので、復旧計画の策定と承認のプロセスは手順に盛り込んでおくことです。

事業継続の観点からネットワーク環境や重要なシステムについては、個別に復旧マニュアルを整備しておくことが求められます。平時の時から整備状況を把握して、ない場合は整備を進めておきましょう。

-

再発防止策

再発防止に必要なことは、直接的な原因(一次原因)にとどまらず根本原因を究明することです。

根本原因とその対策を記入できる様式を準備しておきます。また、再発防止策の実施後の有効性をレビューできるよう、是正計画だけではなく実績も報告できるルールや様式にしておくと良いでしょう。

-

事後対応

実際にインシデント対応を実施したら、その経験を次に活かせるよう知見を蓄積しておくことが望まれます。関係者によるレビュー会が実施されるよう、手順を盛り込んでおきましょう。

インシデント検知時と同様に事後対応についても外部機関に報告や相談(場合によっては刑事告訴や、損害賠償請求など)することがあります。外部機関とのコミュニケーション内容は振り返りの重要なインプットです。記録の保全は確実に実施します。

-

報告・公表

検査・分析段階から、インシデント対応と並行して、利害関係者に向けた情報発信や関係省庁への報告を検討・実施しなければなりません。事象によってその発信の必要性や内容は異なりますが、誰が判断するのか、タイミングや手段は…等予め定めておくことが望まれます。また、インシデントは組織内部へも大きな混乱をもたらすことがあります。組織内部への情報展開なども手順に盛り込んでおきましょう。

■訓練で実効性向上

リスク対策全般に言えることですが、インシデント発生時に的確に情報収集をしたり、冷静に判断をしたりするためには、知識だけではなく、演習や訓練を通じた経験が重要になります。インシデント対応プロセス全てのフェーズを一度に訓練することは難しいので、以下のような目的を設定して、継続的に訓練を企画・実施することによって、事業継続力を向上していきましょう。

<訓練の目的>

- インシデントの発見・検知の習熟度・精度向上

- インシデント発生時の初期対応の習熟度・精度向上

- システム復旧作業の習熟度・精度向上

これまで、セキュリティ対策は、サイバー攻撃からの被害を防御したり、検知したりするところに力点が置かれてきましたが、これからはインシデント発生を前提として、いかにインシデント対応~復旧を迅速に実施できるか…というインシデント対応力を含めた事業継続力の向上に進化してきています。サイバーセキュリティへの取り組みのベースラインとも言うべき「サイバーセキュリティ経営ガイドライン」などでもインシデント対応は重視されています。インシデント対応を含めて、自社の取り組みレベルを可視化するツールがIPAから提供されていますので、一度、自社現状を把握することから取り組んではいかがでしょうか?

●独立行政法人 情報処理推進機構(IPA)

『サイバーセキュリティ経営可視化ツール』 https://www.ipa.go.jp/security/economics/checktool/index.html

- 本コラム「サイバーセキュリティ インシデントの被害を最小化する」 ≫資料ダウンロードはこちら

-

自社のセキュリティリスク分析及びポリシーの見直しが必要とお考えの方へ

本コラムでは、インシデント対応体制の必要性を解説しましたが、自社のリスク状況を踏まえたセキュリティポリシーが整備されていないとインシデント対応をうまく機能させることは難しいのが実態です。リスク分析・ポリシー見直し支援サービスもぜひご覧ください。

-

「そもそも当社には情報セキュリティポリシーがない…」という方へ

情報セキュリティポリシーの必要性を解説した動画をご案内します。 ≫動画ご視聴はこちら